预警 | ThinkPHP 5.X&5.1.X 命令执行漏洞,铱迅WAF可防护,NVS可检测

+ 查看更多

预警 | ThinkPHP 5.X&5.1.X 命令执行漏洞,铱迅WAF可防护,NVS可检测

+ 查看更多

发布日期:2018-12-11 09:00:00

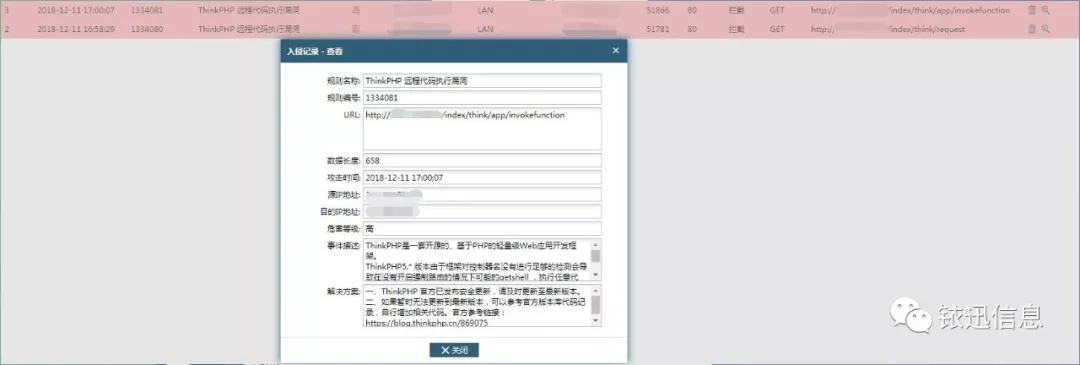

ThinkPHP官方2018年12月9日发布重要的安全更新,修复了一个严重的远程代码执行漏洞。该更新主要涉及一个安全更新,由于框架对控制器名没有进行足够的检测会导致在没有开启强制路由的情况下可能的getshell漏洞,受影响的版本包括5.0和5.1版本,推荐尽快更新到最新版本。

受影响版本:

ThinkPHP 5.0.x < 5.0.23

ThinkPHP 5.1.x < 5.1.31

检测方法:

铱迅用户请升级NVS规则升级包至最新版本,铱迅NVS可检测:

规则升级包下载地址:http://www.yxlink.com/index_productservice_index_cateId_32.html,点击规则升级包,选择对应升级包下载后升级。

防护建议:

1、铱迅用户请升级WAF规则至最新版本,铱迅WAF可防护:

WAF规则升级包下载地址:

http://www.yxlink.com/index_productservice_index_cateId_16.html,点击规则升级包,选择对应升级包下载后升级。

2、ThinkPHP官方已经发布新版本修复了上述漏洞,非铱迅用户,请参考官方解决方案: